Hilfen

Löschen,_umbenennen_oder_verändern_von_Files_unter_Root_verhindern

Alias

xterm_Fenster_anpassen

Zip-Laufwerk_mit_Schreibrechten

CD-ROM_nach_Installation_von_SuSE_korrigieren,_wenn_nun_am_anderen_device_angeschlossen

CD-ROM_Laufwerk_mounten

Diskette_mounten

Diskette_mit_1760_KB_formatieren

Mounten_für_einen_normalen_User

USB_Stick_mounten

NTFS_Partitionen

Festplattenplatz ermitteln

LILO

Laden_einiger_Konfigurationsdateien_ohne_Reboot

rlogin:

telnet

Erweiterte_Rechte_für_Benutzer

Linux-Server_von_einem_Linux-Client_mit_YaST2_konfigurieren:

Kopieren_mit_ssh

SSH

Display_umlenken

Portadressen

Rechner_via_NFS_mounten

Software_Installieren

Tips

Der_Automount

Syntax:_Mount,_fstab_und_automount

Update_des_SuSE-Linux_Kernels_von_z.B._2.4.4_auf_2.4.16

Informationen_über_die_Disk/Dateisystem

T-DSL

Umschalten_von_GUI_nach_Konsole

GRUB_Bootmanager

Device_für_ZIP-Laufwerk

Status_ermitteln

Löschen, umbenennen oder verändern von Files unter Root verhindern

chattr +i filename wird das immutable-Flag gesetzt. Mit -i hebt man den Schutz wieder auf.

z.B. unter /etc/profiles bzw. in /etc/profiles.local: alias ll='ls -lisa'. Damit diese auch als root gestartet werden, muß man z.B. die Datei /etc/skel/.bashrc nach ~ kopieren.

alias xterm='xterm -sb -sl 5000' in /etc/skel/.bashrc eintragen

Zip-Laufwerk mit Schreibrechten

(da will doch tatsächlich jemand auch noch was auf ein ZIP-Medium

abspeichern! tsss tsss tsss)

mount -o umask=000

Unter root darf man raten wie nun das Zip-Laufwerk zu mounten ist: mount /dev/hdx4 /zip Für x ist der Buchstabe einzutragen wie er in der /var/log/boot.msg auftaucht: Beispiel:

<4>hdf: IOMEGA ZIP 100 ATAPI, ATAPI FLOPPY drive

also mount /dev/hdf4 /zip

Falls /zip noch nicht existiert entweder anlegen oder ein anderes Verzeichnis wählen (z.B. /mnt)

Warum aber 4??? Iomega formatiert die Disketten so, daß das Dateisystem in der 4.

Partition liegt.

CD-ROM nach Installation von SuSE korrigieren, wenn nun am anderen device angeschlossen:

hwscann --cdrom

mount [-r] -tiso9660 /dev/hdd /cdrom

-r ist sinnvoll für die reinen Lese-Laufwerke

wenn das Verzeichnis /cdrom nicht existiert dann muß man es anlegen

Eintrag in fstab: /dev/cdrom /media/cdrom auto noauto,ro,user,exec 0 0

mount -tminix /dev/fd0 /mnt

wenn das Verzeichnis /mnt nicht existieren sollte dann muß man es anlegen

Diskette mit 1760 KB formatieren

als root: fdformat -n /dev/fd0u1760

Mounten für einen 'normalen' User

Dazu muß man in der /etc/fstab das Wort 'user' hinter dem device eintragen:

/dev/hdc /cdrom iso9660 noauto,user 0 0

Beim festlegen der MountPoints schreibt YAST in die Datei fstab fälschlicherweise den Dateityp HPFS für NT Partitionen hinein. Dies muß von Hand in der Datei /etc/fstab durch ntfs korrigiert werden.

Festplattenplatz: Wieviel Platz ist denn nun auf meiner Partition? Ein df -k . gibt darüber auskunft. Wer aber genauere Informationen bzgl. Inodes braucht, dem gibt df -i . auskunft.

Boot-Prozeß mit LILO durch Passwort schützen: in /etc/lilo.conf: passwort = Paßwort

Gibt man zusätzlich das Schlüsselwort 'restricted' an, erfodert lediglich die Eingabe

von Parametern am Bootprompt ein Paßwort.

Sollte root mal sein Passwort vergessen haben, so kann er mittels 'init=/bin/sh' am Kernelprompt Zugang zu einer Root-Shell verschaffen.

Bedeutung der Buchstabenfolge beim Booten s. LILO

Laden einiger Konfigurationsdateien ohne Reboot

Die Datei /etc/modules.conf kann mit depmod -a neu eingelesen werden

Die Datei /etc/inetd.conf läßt sich mit killall -HUP inetd neu einlesen.

rlogin: In 7.2 wurde die Sicherheit Groß geschrieben mit dem Ergebnis, daß rlogin nicht mehr ohne weiteres funktioniert, denn dafür sollte ssh die bessere Wahl sein; für Windows kommt z.B. putty in Frage. Um trotzdem rlogin zuzulassen ist folgendes notwendig:

1. In /etc/rc.config den Eintrag ROOT_LOGIN_REMOTE="yes" setzen

2. SuSEconfig starten

3. In /etc/inetd.conf das Kommentarzeichen # am Anfang der Zeile shell stream tcp nowait root /usr/sbin/tcpd in.rshd -L

entfernen (Danke Andreas Keyk). Dies ist nur für den User root notwendig.

4. inetd.conf neu einlesen mit killall -HUP

Sollte der Dienst nicht neu gestartet werden, so liegt das daran, daß inetd gar nicht gestartet wurde. Dies kann man von Hand nachholen - mit inetd - bzw. in der Datei

5. /etc/init.d/boot.local ans Ende inetd schreiben.

telnet: damit man via telnet auf dem Rechner zugreifen kann, muß inetd gestartet sein. Der telnetd kann in der /etc/inetd.conf gestartet werden.

Erweiterte Rechte für Benutzer: Zuständig dafür ist der Befehl sudo; die Steuerung dafür wird im file /etc/sudoers beschrieben. Dies kann nur von root editiert werden. Eine Hilfe - neben man sudoers - gibts in Form von visudo. Visudo überprüft dabei die Syntax des Files auf Richtigkeit. Dabei wird defaultmäßig der vi zum edieren verwendet, welches sich aber mit export EDITOR=nedit einstellen läßt.

Beispiel: robin ist ein User

# Cmnd alias specification

Cmnd_Alias SHUTDOWN = /sbin/shutdown

# User privilege specification

robin Rechnername=SHUTDOWN

Wer zudem die Passwortabfrage abschalten möchte kann das wie folgt machen:

# User alias specification

User_Alias ANWENDER = robin, marco, michael

# Override builtin defaults

Defaults:ANWENDER !authenticate

oder aber für alle Befehle

robin ALL=NOPASSWD:ALL

Linux-Server von einem Linux-Client mit YaST2 konfigurieren: ssh -X Rechnername

Kopieren mit ssh: scp user@rechner:datei user@rechner2:datei

SSH: Wer die erneute Passwortabfrage unterdrücken möchte, kann sich auf dem Client mit ssh-keygen einen Schlüssel erzeugen, wobei die Abfrage nach einer passphrase leer zu lassen ist (2x Return). Anschließend die Zeilen in ~/.ssh/identity.pub der Datei ~/.ssh/authorized_keys des Servers anhängen. Die identity.pub Datei auf dem Client kann gelöscht werden. Der privat key ~/.ssh/identity auf dem Client muß die Rechte 600, also lesen + schreiben nur für den user, haben. Dies gilt für protocol 1.

Für protocol 2 muss ssh-keygen entweder mit der Option ssh-keygen -t rsa für die RSA

Authentifizierung oder ssh-keygen -t dsa aufgerufen werden. Dies gilt für OpenSSH v2.9.9

bzw. SuSE 7.2. Für OpenSSH v2.1.1 (=SuSE 7.0) ist die

Option -d, wobei nur die DSA-Authentifikation unterstützt wird. Dabei werden 2 Files mit

Namen id_rsa und id_rsa.pub bzw. id_dsa und id_dsa.pub erzeugt. Der Privat-Key ist klar:

Bleibt auf dem Client unter ~/.ssh, der Public-Key muss nun auf den Server

kopiert werden. Wohin hängt von der Version von OpenSSH ab: ssh -V gibt darüber Auskunft

welche man hat. Mit 'man ssh' und 'man ssh-keygen' muss man sich die Orte heraussuchen: Es

können die Files ~/.ssh/authorized_keys, ~/.ssh/authorized_keys2, ~/.ssh2/authorized_keys

und evtl. ~/.ssh2/authorized_keys2 sein. Diese Public-Keys sollten nur

Schreibrechte für den User haben, Gruppe und Welt nur Leserechte.

Natürlich funktioniert nun das Kopieren mittels scp nicht mehr so einfach bei Protokol 2:

scp -oProtocol=2 ...

Installataion + Start von OpenSSH v3.4p: Wer von SuSE 7.0 updaten möchte der muß auch noch OpenSSL auf den neuesten Stand bringen. Sowohl die Installation von OpenSSL als auch die von OpenSSH verlief bei mir problemlos. Aber damit wird noch nicht der neue sshd gestartet. Wer sich das Script /sbin/init.d/sshd bei SuSE 7.0 bzw. /etc/init.d/sshd bei SuSE 7.2 ansieht, der kann mit diesen Parametern den alten Daemon stoppen und den neuen starten. Aber Vorsicht: bevor man den neuen startet sollte man sich auch noch die Datei README.privsep ansehen. Es sind hierzu noch einige Vorarbeiten notwendig:

chown root:sys /var/empty

chmod 755 /var/empty

groupadd -g 74 sshd

useradd -u 74 -g sshd -c 'sshd privsep' -d /var/empty -s /bin/false sshd

(vorher mit grep ':74:' /etc/passwd kontrollieren, ob 74 noch frei ist)

Nun kann man den Daemon neu starten. Aber auch hier tritt ein neuer Fehler auf: Es lässt sich nur eineinziges Mal einloggen, danach scheint der Daemon in die Knie zu gehen. Sollte das einloggen via ssh/putty nun funktionieren so kann man das Script zum Starten des Daemon entsprechend abändern. Wenn defaultmäßig bei der Installation die Pfade nicht verändert wurden so liegt das Programm sshd (nicht zu verwechseln mit dem gerade zu bearbeitenden Script) nun unter /usr/local/sbin/sshd. Die man-pages dürften ebenfalls die aktuellen sein da auch die Variable MANPATH angepasst wurde, /usr/local/man steht an erster Stelle des Suchpfades.

Einige Dateien regeln noch die Handhabbarkeit von rlogin:

| Datei: | Inhalt: | Beschreibung: |

| ~/.rhosts auf Rechner 2 | IP-Adresse + hostname vom Rechner1 z.B. 192.168.22.1 michael |

unterdrückt die Passwortabfrage von Rechner 2 |

| /etc/hosts | IP 'full qualified hostname' 'short hostname' den full qualified hostname kann man mit hostname --long, den short hostname mit hostname erfragen. |

rlogin läßt sich nun über den hostnamen aufrufen |

| /etc/hosts.allow /etc/hosts.deny |

IP-Adresse/Netmask: ALLOW oder DENY z.B: 192.168.22.1/255.255.255.0: ALLOW |

legt für einzelne Clients fest, ob er sich via rlogin einloggen darf. |

| /etc/hosts.equiv | hostname z.B. 192.168.22.1 |

erlaubt rsh für 192.168.22.1 |

Display umlenken: Mit xhost +hostname auf dem Client das Öffnen eines Fensters erlauben + auf dem Server mit export DISPLAY=hostname:0 den Bildschirm setzen. Z.B. auf 192.168.22.1 = michael: xhost +192.168.22.5 (od. xhost +michael3) und auf Rechner 192.168.22.5 = michael3: export DISPLAY=192.168.22.1:0 (od. export DISPLAY=michael:0). Besser ist aber ssh -X hostname.

ssh: Hat der Rechner, auf den man sich mittels ssh einloggen möchte, kein Passwort, so muß man in der Datei /etc/sshd_config den Eintrag

PermitEmptyPasswords

auf yes setzen.

In /etc/ssh/sshd_config können Parameter für sshd eingetragen werden; s. man sshd

Kommando eines Remote-Rechners über ssh im Hintergrund starten: nohup Kommando &

Portadressen: /etc/services

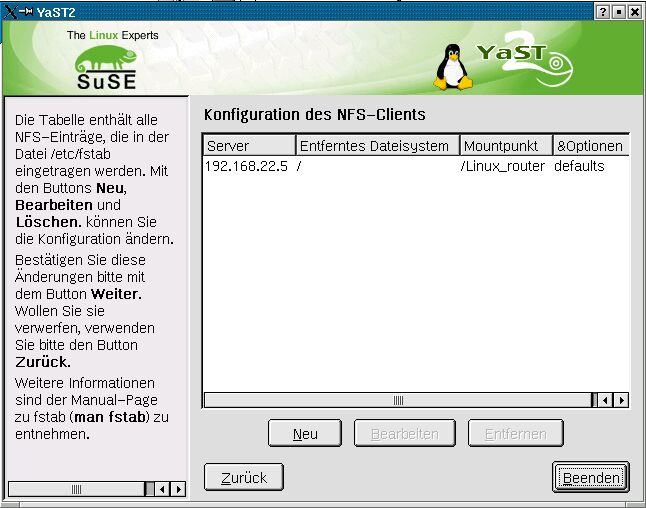

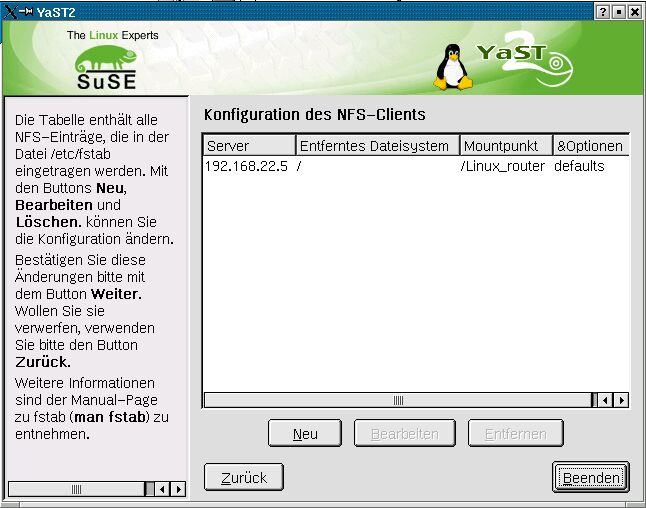

Rechner via NFS mounten: Dazu gibt es unter YaST2 zwei Tools. Mit NFS-Client richte ich auf dem Client den zu mountenden anderen Rechner ein: Unter Server die Adresse des Servers, Entferntes Dateisystem z.B. /, Mountpoint vorher mit mkdir anlegen und Optionen auf defaults lassen.

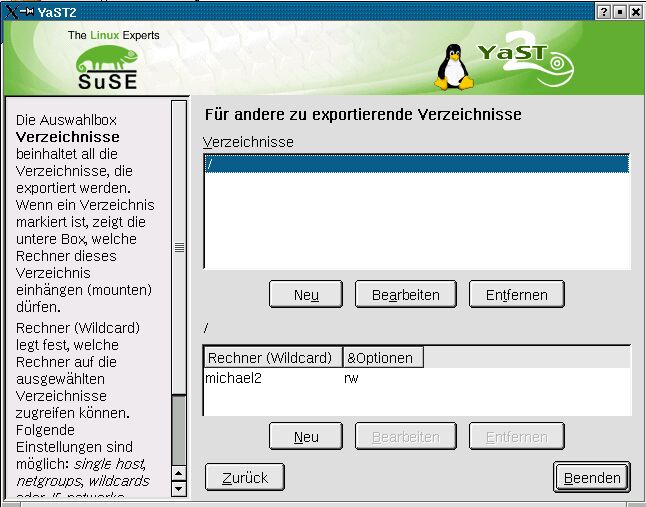

Auf dem Server muß der NFS-Server gestartet werden:

Unter Verzeichnisse gebe ich bekannt, was vom Client gemounted werden darf. Im unteren Feld Trage ich die Rechner ein, die dieses Verzeichnis mounten dürfen. Unter Optionen können noch bestimmte Rechte vergeben werden.

Gesteuert wird es in den files /etc/exports (= NFS-Server) und /etc/fstab ( = NFS-Client). Die Syntax sieht wie folgt aus:

in /etc/exports: zu_exportierendes_Verzeichnis IP-Adresse_Client/Netmask(rw), z.B. / 192.168.22.1/255.255.255.0(rw)

in /etc/fstab: IP-Adresse_Server:Verzeichnis Mountpoint nfs defaults 0 0, z.B. 192.168.22.5:/ /Linux_router nfs defaults 0 0

Wer das mounten lieber von Hand erledigen möchte da z.B. der Server nicht immer oben ist, der löscht die Zeilen aus der fstab und schreibt sich ein kleines Script, im Beispiel router genannt oder verwendet den Automount:

~/bin/router

#!/bin/sh

mount -t nfs 192.168.22.5:/ /Linux_router

und macht es mit chmod u+x router ausführbar.

Eine Besonderheit ist beim user root zu beachten: Möchte man von root des Clients Dateien auf den Server kopieren, so erfolgt dies als user anonymous bzw. nobody uid. Möchte man das ändern, so muß in /etc/exports folgendes eingetragen werden:

/ 192.168.22.1/255.255.255.0(rw,no_root_squash)

1. Entpacken mit z.B. tar zxpvf filename.tgz od. tar xzf filename

2. ins Neue Verzeichnis wechseln

3. ./configure

4. make

5. make install (hier nur unter root möglich)

Tips:

Welche Ports sind (am anderen Rechner) freigeschaltet: nmap ip-adresse

Nur ein Modul mit SuSEconfig: SuSEconfig --module postfix (wobei für postfix der Name steht)

Runlevel: man insserv

Switch User + commands: su, su1, sudo , sudoers, visudo

User anlegen: useradd -d /home/robin -G users -m -u 500 robin. Anschließend muß mit passwd robin ein passwort eingerichtet werden.

Welche Ports sind (am anderen Rechner) freigeschaltet: nmap ip-adresse

Nur ein Modul mit SuSEconfig: SuSEconfig --module postfix (wobei für postfix der Name steht)

Runlevel: man insserv

Switch User + commands: su, su1, sudo , sudoers, visudo

User 'robin' anlegen: useradd -d /home/robin -G users -m -u 500 robin. Anschließend muß mit passwd robin ein passwort eingerichtet werden.

Monitor-Abfrage: hwinfo --monitor

Paket-Beschreibung

von CD: rpm -qpi /cdrom/full-name/i386/* | less

wobei mit /cdrom der Pfad für das gemountete CD-ROM Laufwerk ist.

Pakete einspielen: rpm -Uhv Paket.rpm

Konsolen tty

erweitern: mknod -m 620 tty24 c 4 24

aber root kann sich weiterhin nur bis tty6 einloggen. Um das zu ändern müssen in

/etc/securetty die tty's hinzugefügt werden. Ab tty32 sind vcs32 und vcsa32 anzulegen.

Mitteilungen an anderen Linux-Rechnern können mittels xmessage ausgetauscht werden.

Backup: dd

if=/dev/hda1 of=Partitionsimage

MBR sichern: dd

if=dev/hda1 count=1 bs=512 of=/datei

MBR löschen: dd if=/dev/zero of=/dev/hda1 bs=1 count=446 conv=notrunc

User umziehen: Für den entsprechenden User den Pfad in der Datei /etc/passwd ändern und per mc die Direktories kopieren.

Dateien > 700MB splitten: tar cvfz Backup.tar.gz; split -b 700m Backup.tar.gz

Zusammenfügen: cat Backup.tar.gz* > Bakup.tar.gz

Der Automount:

Das automatische mounten von Verzeichnissen wird über einen Deamon gestartet und durch 2 weitere Dateien gesteuert.

Die beiden Dateien heißen

/etc/auto.master

/etc/auto.misc

In /etc/auto.master wird der Pfad angegeben, in dem die gemounteten Verzeichnisse angelegt werden. Achtung: Auf gar keinen Fall das Root-Verzeichnis / eintragen! Denn dadurch werden System-Ordner wie z.B. boot und auch die Mount-points 'gelöscht' und ein mounten per automount funktioniert nicht. Gelöscht ist eigentlich nicht der richtige Ausdruck denn die Daten sind schon noch da aber sie werden durch den automounter unsichtbar geschalten. Dies sieht man z.B. an der Dir-Größe der Direktories, die nun 0 beträgt. Erstaunlich dabei ist, selbst wenn man diese Einträge in /etc/auto.master abändert und den automounter stoppt, so bleiben diese Verzeichnisse verschwunden (dies betrifft höstwahrscheinlich nur bis SuSE 7.2 zu - auch nicht korrekt, da die automount-Version eintscheidend ist, hier war es 3.1.7 - denn bei SuSE 7.3 tritt der Fehler nicht mehr auf). Schuld daran ist noch ein automount Prozess, der sich aber per kill -9 löschen läßt. Also z.B. wie in der Datei angegeben z.B. /misc. Dieses muß dann mit mkdir noch angelegt werden.

Der 2. Teil hinter dem Mountpoint legt fest, welche Steuerungsdatei für dieses Verzeichnis gilt, z.B. /etc/auto.misc. Also sieht der Eintrag dann wie folgt aus:

/misc /etc/auto.misc

In der Datei /etc/auto.misc werden nun die eigentlichen Mountpoints eingetragen. Ähnlich zum eigentlichen mounten von Verzeichnissen ist die Syntax aufgebaut:

Windows -fstype=vfat :/dev/hda1

Auch dieses Verzeichnis 'Windows' ist nun mit mkdir unter /misc zu erzeugen.

Möchte man hingegen einen anderen Rechner via NFS mounten, so sieht der Eintrag etwas anders aus:

Linux_router -fstype=nfs 192.168.20.8:

In diesem Beispiel wird dann unter /misc/Linux_router das komplette Verzeichnis vom Rechner 192.168.20.8 gemountet. Der große Unterschied zum vorigen Eintrag ist der Doppelpunkt : vor dem zu mountenden Verzeichnis.

Um ein Windows-Verzeichnis eines anderen Rechners mounten zu können ist folgende Syntax einzuhalten:

Robin -fstype=smbfs,ip=192.168.22.3 ://robin/c

Wer einen Samba-Server einsetzt, der braucht u.U. noch ein paar Parameter:

Robin -fstype=smbfs,-rw,uid=65534,gid=65534,username=xxx,password=yyy,fmask=777 ://robin/c

Befindet sich im username ein / unter Windows um sich unter einer bestimmten Domain einzuloggen, so muß dies unter Linux durch \\ getrennt werden: usernaem=EMEA\\mlootz

Leider habe ich noch nicht herausgefunden, wie der User beim Zugriff über automount auf eines dieser Verzeichnisse den Prompt für einen User und das Passwort erhält.

Zu beachten: Options werden durch Kommas getrennt: ein -o ip= ... würde an den autofs weitergereicht, nicht als Option für smbfs. Siehe man5 autofs

Der Deamon läßt sich durch setzen der Variablen in der /etc/rc.config starten, wobei der Eintrag

START_AUTOFS="yes"

lautet. Anschließend ein SuSEconfig aufrufen. Nun nicht wundern, wenn die gerade angelegten Mountpoints verschwunden sind. Sie sind schon noch da aber man sieht sie nicht. Erst nach einem Zugriff auf das/die Verzeichnis/se z.B. mit ls werden auch diese wieder sichtbar.

Man kann auch über den Konqueror per smb zugreifen: In der Adress-Zeile folgendes eintragen: smb://Servername/Pfad

Übrigens: Man muß nicht neu booten um neue Eintäge einzubinden. Nur wenn die Datei /etc/auto.master verändert wurde, so ist ein /etc/init.d/autofs reload notwendig. Änderungen an der Datei /etc/auto.misc werden autom. erkannt. Natürlich kann man auch mit /etc/init.d/autofs stop und anschließenden /etc/init.d/autofs start den automounter neu aufsetzen. Ein /etc/init.d/autofs status zeigt den aktuellen Stand an.

Syntax: Mount, fstab und automount

Sonderzeichen, wie sie gerne für Windows beim Anmelden an eine Domain bzw. um bestimmte Laufwerke mittels $ einzubinden, werden unter Linux unterschiedlich zwischen mount, fstab und automount behandelt.

Beispiel: Domain soll EMEA sein und ein Laufwerk mlootz$ so sieht die Eingabe unter Windows vor:

Pfad: \\Servername\mlootz$

Verbinden als: EMEA\username

Unter Linux ist es wie folgt umzusetzen:

mount -t smbfs -o username=EMEA\\username //Servername/mlootz\$

/mnt

fstab: Servername/mlootz$ /mountpoint smbfs

username=EMEA\username

auto.misc: mountpoint -fstype=smbfs,username=username,password=xxx

://Servername/mlootz\$

CD-ROM Laufwerk in der fstab: /dev/cdrom /media/cdrom auto noauto,ro,user,exec 0 0

Das interessante dabei ist, daß die Sonderzeichen in der fstab nicht maskiert werden brauchen.

Update des SuSE-Linux Kernels von z.B. 2.4.4 auf 2.4.16:

Mit YAST läßt sich das laufende System updaten. Anschließend ist aber

mk_initrd

aufzurufen um eine neue /boot/initrd zu erzeugen. Am Schluß muß, sofern LILO installiert ist, noch

lilo

aufgerufen werden. Wer sich den alten Kernel sichern will sollte also vorher die beiden Dateien /boot/vmlinuz und /boot/initrd kopieren. In der /etc/lilo.conf können dann der gesicherte Kernel und die gesicherte initrd als zusätzlichen Abschnitt eingetragen werden.

image = /boot/vmlinuz.old

label = Linux_2.4.4

root = /dev/hda5

initrd = /boot/initrd.old

Auch nach dieser Änderung ist lilo aufzurufen.

Original Config-Datei für Kernel Kompilierung: /proc/config.gz nach /usr/src/Neuerkernel kopieren oder make cloneconfig aufrufen.

Informationen über die Disk/Dateisystem:

fdisk -l

df

du

tune2fs -l /dev/hda1 (für ext2 filesystem)

Mount count: tune2fs -l

/dev/hda1 | grep "[Mm]ount count"; da mit jedem Booten der Mount count

hochgezählt wird kann man den Max Mount point bei Einzelplatzrechnern hochsetzen: tune2fs

-c 100 /dev/hda1 (für / Partition, um die Filechecks zu reduzieren)

Transferraten einer Festplatte ermitteln: hdparm -tT /dev/hda

Festpattendaten ermitteln: hdparm -i /dev/hda

Eingestellte Werte der FP: hdparm -v /dev/hda

Homeverzeichnis eines Users ermittlen: getent passwd user | cut -f6 -d:

ssh bzw. Openssh: Ich habe mir die private-Schlüssel meiner Linux-User - das bin ich, ich2, ich3 und ich4 - gesichert, diese wurden aber vom Server nicht in der Weise angenommen, dass eine Passwortabfrage unnötig wurde. Unter Windows kein Problem aber vielleicht hat sich etwas geändert weshalb ich ein neues Schlüsselpaar generierte. Nur gut zu wissen, dass nun normalerweise Protocol Version 2 verwendet wird - wie ich es bereits auf den Servern unter SuSE 7.0 und 7.2 eingestellt habe und nur noch authorized_keys dafür auf dem Client zuständig ist (früher authorized_keys2).

Die folgenden Dateien sind bei T-Online und Freenet von Bedeutung:

/etc/pppoed.conf

/etc/ppp/chap-secrets

/etc/ppp/pap-secrets

/etc/ppp/pppoe.conf

/etc/ppp/sesolv.conf

und für die aktuellen DNS-Adressen:

/etc/resolve.conf

wobei die Dateien auch an anderer Stelle stehen können wenn nicht SuSE 7.0

Umschalten von GUI nach Konsole:

ALT + STRG + F1...F6 um vom graf. Login zu einer login shell zu gelangen,

ALT + STRG + F7 um wieder zurück zu gelangen

mit init 3 wird z.B. der grafische Login kdm beendet,

mit init 5 wieder gestartet (alles unter root)

Manchmal bockt der Bootmanager und Windows läßt sich nicht booten (tritt nur dann auf, wenn mehrere Win OS auf verschiedenen primären Partitionen installiert sind). Dann sollte die Datei /boot/grub/menu.1st wie folgt angepasst werden:

chainloader (hd0,0) +1 sollte in die folgenden Zeilen umgewandelt werden:

hide (hd0,1)

hide (hd0,2)

unhide (hd0,0)

root (hd0,0)

makeactive

chainloader +1

mount /dev/sdb1 /media/usb-stick

Device für ZIP-Laufwerk anlegen:

mknod -m 600 /dev/hdb4 b 3 68

Dieses ist aber nur temporär angelegt.

Erklärung:

-m 600 legt die Rechte fest

b steht für Block device

die letzten beiden Zahlen stehen für die Major/Minor Werte. Ein ls -lisa /dev/hdb

zeigt die Werte für hdb an. Der letzte Wert wird in diesem Fall einfach

weitergezählt. Da der 2. Zahlenwert für hdb auf 64 steht, ZIP-Medien aber als 4.

Partition formatiert sind, sollte die Zahl 68 verwendet werden.

stat /dev/hdb